Stuxnet angriper endast ett specifikt processövervakningssystem från Siemens. Det har beskrivits som det mest avancerade viruset någonsin. Elektroniktidningen berättar allt som är känt om det första kända virushotet mot fysiska värden och till och med människoliv.

Stuxnet angriper endast ett specifikt processövervakningssystem från Siemens. Det har beskrivits som det mest avancerade viruset någonsin. Elektroniktidningen berättar allt som är känt om det första kända virushotet mot fysiska värden och till och med människoliv.Idag spekulerar virusforskare att det kan han handlat om ett sabotage mot en specifik industrianläggning. Och att attacken kanske till och med i hemlighet redan har lyckats.

Den normala virusjägarkåren sysselsätter sig nästan uteslutande med datorvirus som drabbar PC och operativsystemet Windows.

| SÅ ARBETAR STUXNET I juni upptäcktes Stuxnet av det ryska virusföretaget Virusblokada. Alla virusbolag skickade snabbt ut vaccin. Men analysen av Stuxnet är långt ifrån avslutad. Stuxnet består av flera tusen funktioner. Delar av programmet är kod för Windows. Andra delar är kod för PLC-datorer från tyska Siemens. Ett av indicierna på att det handlar om riktat sabotage snarare än spionage, är att viruset noggrant och i flera steg bekymrar sig om att identifiera vilket system det hamnat i. Det tolkas som att det är konstruerat för att självständigt kunna utföra en attack när det identifierat sitt mål. Stuxnet infekterar huvudsakligen Windowsdatorer. Olika versioner av Stuxnet har använt olika infektionsmetoder. Den ursprungliga spridningen skedde troligen via USB-minnen. Microsoft rapporterade i augusti att man identifierat 45 000 infekterade Windowsdatorer, majoriteten i Iran. Men Windowsdatorerna skadas inte utan används endast som värdar för att sprida viruset vidare, eller som mellanhänder för kommunikation med en kommandocentral. Om den infekterade Windowsdatorn använder ett visst processtyrningssystem från tyska Siemens (Simatic Manager, Simatic WinCC och S7 PLC) så vidtar det ytterligare åtgärder. Då undersöks om datorn är kopplad till specifika styrdatorer, nämligen 6ES7-417 eller 6ES7-315-2. I så fall infekteras dessa med nya styrprogram. Och infektionen kamoufleras så att den inte kan upptäckas. Alla andra PLCer backar viruset tillbaka från. Siemens har hittat 15 infekterade sådana system i Kanada, Iran, Pakistan, Indien, Indonesien, Tyskland, och USA. De styr kraftverk, vattenreningsanläggningar och kemianlägningar. Men ingen av anläggningarna har rapporterat skador. Det är nämligen ytterligare ett villkor som måste uppfyllas innan viruset går till attack. Och ingen av de kända infekterade systemen tycks ha uppfyllt detta villkor. Var femte sekund undersöker viruset innehållet i vissa minnesceller i styrdatorn. I samma ögonblick som ett visst mönster identifieras går viruset till attack – styrdatorns program ändras. Det är inte känt i vilken specifik installation av automationssystemet som signaturen kan uppträda. Och det är inte känt vilka fysiska konsekvenser ändringen av styrprogrammet kan få. Att signaturen upptäckts signaleras i programmet av en hexadecimal konstant med det suggestiva värdet "DEAD F007", dead fool. |

En av automationsexperterna, Ralph Langner, hamnade i centrum förra veckan då han presenterade hypotesen att viruset var ett vapen som skulle sabotera en specifik industrianläggning. Han gissade på Irans kärnkraftsverk i Bushehr. Och han spekulerade att attentatet kanske redan i hemlighet lyckats.

– Stuxnet är en nyckel till ett mycket speciellt lås – det finns i själva verket endast ett unikt lås i hela världen som det låser upp, säger Ralph Langner till tidningen Christian Science Monitor.

– Detta är inte en generisk attack, utan handlar om att förstöra en specifik process.

Andra experter bekräftar att Ralph Langners analys i grunden är korrekt. Med reservation för att han i vissa detaljer motsägs av andras resultat.

Iran har bekräftat att 30 000 datorer där smittats av Stuxnet. Också Windowsdatorer inuti Bushehrkraftverket har infekterats. Däremot har viruset inte spritt sig till styrsystemen.

USA – som tillsammans med Israel är huvudmisstänkt i attentatsscenariot – säger sig inte känna till vem som konstruerat Stuxnet och vilket syfte programmet har.

Men det är lätt att lägga ett pussel om en attack mot Iran, för den som är konspiratoriskt lagd.

FNs säkerhetsråd har länge försökt hindra Irans atomprogram eftersom rådet misstänker att programmet är en del av ett arbete med att skaffa Iran kärnvapen.

Israel tycks ha långtgående forskning kring cyberattacker. Och majoriteten av de infekterade systemen låg i Iran. Och den 17 juli postade Wikileaks en notis om att det nyligen inträffat en allvarlig olycka på en iransk upparbetningsanläggning i Natanz. Vid samma tidpunkt fick chefen för iransk atomenergikommission sparken.

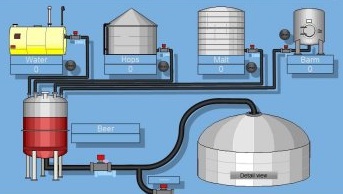

Processtyrningssystem används för att styra bland annat kärnkraftverk och oljepipelines. Felaktig programvara kan leda till processtopp och kan förmodligen även orsaka fysiska skador, genom att störa indikatorer eller styrkommandon.

Datorviruset Stuxnet har beskrivits som det mest avancerade datorviruset någonsin.

”Det är otroligt vilka resurser som lagts ner”, säger en expert på virusföretaget Symantec. ”Attacken är banbrytande” säger Kaspersky Labs.

Analysen av den omfattande källkoden –

Virusets komplexitet gör att många tror att den måste ha en statlig avsändare, med stora resurser.

Både Windowskoden och PLC-koden innehöll så kallade rootkits – programvara som tillåter de infekterade systemen att fjärrstyras. Detta skedde via två servrar i Malaysia som snabbt fick sin trafik bortkopplad.

Viruset kunde välja mellan att utnyttja inte mindre än fyra säkerhetshål i Windows, samtliga sedan tidigare okända. Efter att attacken upptäckts är dessa säkerhetshål tilltäppta.

Ett av säkerhetshålen visade sig senare ha varit känt av Microsoft i 1,5 år. Företaget säger sig av misstag ha försummat att täppa till det.

Det betraktas som osannolikt att en vanlig hacker slösaktigt skulle förbrukat fyra fina säkerhetshål i en enda attack.

Viruset infekterar PLCn utan att att lämna spår efter sig. Viruset kan upptäcka och förhindra att det blir överskrivet. Och den som läser minnesinnehållet i PLCn ser ingenting ovanligt – rapporten förfalskas.

Stuxnet gör ytterligare analyser av det lokala systemet innan det fattar beslut om att infektera PLCn. Exempelvis ska också Siemens Profibusenhet CP 342-5 finnas ansluten.

Infekterade maskiner söker kontakt med varandra och den som har den senaste versionen av viruset uppdaterar den andre.

Operativsystemet tillåter viruset att installera sig genom att det kan identifiera sig med hjälp av säkerhetsnycklar kopierade från taiwanesiska Realtek och Jmicron. Dessa företag levererar hårdvarunära system och behöver ha fri tillgång till Windows.

Nyckelstölden har fått säkerhetsfolket att inse att nyckelsignering inte ger den trygghet man tidigare hoppats på.

När viruset upptäcktes överbelastades Siemens supportforum.

Viruset finns i flera olika varianter och det tidigaste spåren har hittats i virus från juni 2009.

Bland annat beror uppmärksamheten kring viruset på att det i sig själv är så avancerat. Men framför allt är attacken ett senkommet uppvaknande för automationsvärlden, som varit dåligt förberedd på attacker.

Skyddsmekanismer som i IT-världen är självklara finns inte på plats. Exempelvis har Siemens fått kritik för att viruset utnyttjar det faktum att Siemens avråder användare från att ändra de lösenord som styrsystemet installeras med.

Natten till fredagen den 1 oktober, svensk tid, kommer Symantec på en säkerhetskonferens att presentera nya uppgifter om attacken, bland annat om var attacken kom ifrån och vem som kan ha varit målet.

I oktober kommer Siemens, ABB och General Electric att träffas i London för att diskutera det nya säkerhetshot som Stuxnet uppdagat.