Utan tvekan kommer stora problem att uppstå framöver på grund av sårbar mjukvara i produkter och system. Det hävdar Martin Hell, universitetslektor på Lunds Tekniska Högskola. Här ger han tre råd som förbättrar industrins odds att inte drabbas av attacker.

Utan tvekan kommer stora problem att uppstå framöver på grund av sårbar mjukvara i produkter och system. Det hävdar Martin Hell, universitetslektor på Lunds Tekniska Högskola. Här ger han tre råd som förbättrar industrins odds att inte drabbas av attacker.

Ett större antal uppkopplade produkter, ett större fokus på ekonomiska vinster för dem som utför attacker och kunskapsbrist hos företagen – det är tre uppenbara skäl till att industrin och andra samhällssektorer behöver effektiva och robusta metoder för att hålla koll på sin mjukvara och identifiera nya sårbarheter.

En del av lösningen stavas kompetensutveckling.

– Varje företag som behöver tillverka eller använda en produkt måste ha grundläggande kunskap om IT-säkerhet, och där brister kunskapen tyvärr idag. De IT-attacker som gjorts och som haft störst påverkan bygger ofta på enkla misstag som tillverkare gjort, säger Martin Hell, vid Elektro- och informationsteknik på LTH.

Han menar att företagen idag överlag saknar kontroll över utvecklingsprocesserna. Ofta vet de helt enkelt inte om produkter är säkra eller inte.

Samtidigt måste säkerhetskunskapen som finns i en organisationen spridas genom hela organisationen – inte stanna hos ett fåtal personer.

– Många företag är väl medvetna om problemet och gör helt rätt, de försöker öka sin säkerhetsexpertis. Men denna är idag en stor bristvara på arbetsmarknaden, säger Martin Hell, som menar att det går att komma långt genom att följa tre råd:

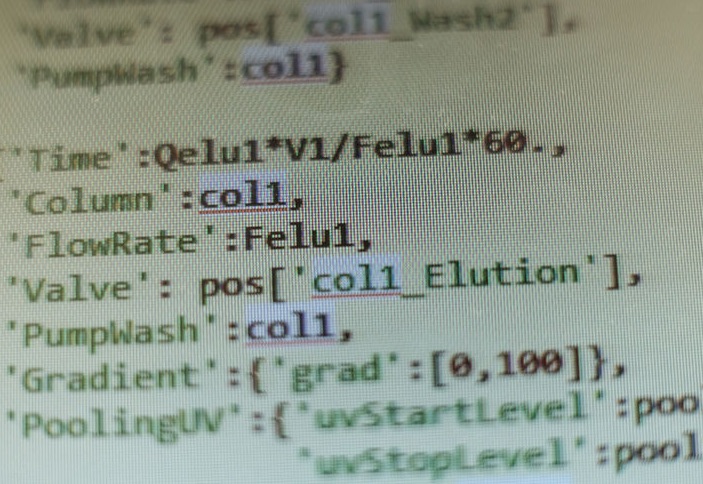

- Hantera data på ett säkert sätt, både när den genereras, transporteras och lagras. Använd kryptering, autentisering och accesskontroll för att kontrollera vem som har behörighet att skapa, läsa, ändra och radera data.

- Håll koll på den tredjepartsmjukvara som används i produkterna. Kontrollera att den kontinuerligt underhålls och håll uppsikt över nya sårbarheter som kräver att den uppdateras. Här ingår också att alltid leverera nya produkter med den senaste versionen av mjukvara.

- Antag alltid att all data och access är potentiellt skadlig, eller ett försök till en attack, och hantera den därefter. Om skadlig data kan hanteras kan även den legitima hanteras.