Microsemi – tidigare Actel – har med flit byggt in bakdörrar i fyra av sina FPGA-familjer, enligt två brittiska säkerhetsforskare. Dessa dörrar står nu vidöppna efter att forskarna i en rapport visar hur enkelt det är med en ny metod att bryta sig in dem. Elektroniktidningen har läst rapporten och talat med forskarna.

Microsemi – tidigare Actel – har med flit byggt in bakdörrar i fyra av sina FPGA-familjer, enligt två brittiska säkerhetsforskare. Dessa dörrar står nu vidöppna efter att forskarna i en rapport visar hur enkelt det är med en ny metod att bryta sig in dem. Elektroniktidningen har läst rapporten och talat med forskarna.Att det skulle vara Kina som stoppat in bakdörren var ett missförstånd.

SÅ SKYDDAR DU DIG SÅ SKYDDAR DU DIGAv Joachim Strömbergson Enligt forskarna finns bakdörren i Microsemis FPGA-familjer Proactive3, Igloo, Fusion och Smartfusion, För befintliga kunder som är oroliga är den kortsiktiga lösningen att se till att fysiskt skydda access till JTAG-porten på kretsarna. Så länge som inte JTAG-porten är kopplad till en kommunikationslösning som gör det möjligt att köra på distans (över Internet) krävs lokal, fysisk tillgång till systemet som kretsen sitter i. Ett bra skalskydd motsvarande NIST FIPS 140-3 bör ge ett bra skydd. För system där man är tveksam till om någon har haft access och är rädd för att någon skjutit in modifierad konfiguration, bör man kanske byta ut dessa system. Den långsiktiga lösningen är att ställa krav på Microsemi/Actel att förklara vad bakdörren gör och sedan titta på att få nya kretsar eller byta leverantör. Och helst få dessa nya kretsar undersökta innan man beslutar om val. |

Vem som helst – kines eller amerikan – med fysisk åtkomst till FPGA:erna kan i så fall med billig utrustning locka ur dem deras kodnyckel och därefter avläsa eller omprogrammera dem. Och det finns inget sätt att stänga bakdörren, den är inbyggd i hårdvaran.

– Vi har vare sig lyckats bekräfta eller motsäga forskarnas uppgifter, skriver Microsemi i en kommentar.

Proasic3 sitter i system som styr flygplan, kärnkraftverk, vapen, fordon, kommunikation och energidistribution.

– Det kanske bara är en tidsfråga innan denna bakdörr, som potentiellt omfattar många kritiska system, kommer att missbrukas, skriver forskarna i rapporten.

En första möjlighet som en bakdörr av detta slag erbjuder är industrispionage – att tanka ut hemligheter ur konkurrenters FPGA:er. Forskarna pekar också på möjligheten att genom att i smyg omprogrammera en FPGA göra sabotage i stil med Stuxnetattacken år 2010 på en iransk uranupparbetningsanläggning.

Forskarna är kritiska mot Microsemi på flera punkter. I marknadsföringsmaterial för Proasic3 ser det ut som om bakdörren inte ens teoretiskt kan existera. Det ser ut som om det går att programmera en Proasic3 och därefter göra det omöjligt att komma åt innehållet efteråt – att kasta bort nyckeln.

Men i själva verket har Microsemi enligt forskarna lämnat en bakdörr in i kretsen. Det går alltid att ta sig in i den via JTAG, ett gränssnitt som huvudsakligen används för avlusning och programmering av kretsar under utveckling och tillverkning.

Forskarna började experimentera på Microsemis kretsar redan år 2008.

Hade ni fått ett tips om att där fanns en bakdörr?

– Vi hade ingen aning om vad vi skulle hitta överhuvudtaget när vi började testa chipsen med den nya tekniken och metoden, säger Christopher Woods, en av forskarna.

Han säger sig inte ha blivit förvånad av att hitta bakdörren.

– Däremot över hur mycket funktionalitet som dolde sig bakom den. Den ger i princip samma status som en systemadministratör.

Hur kändes det när ni hittade den?

– Det var spännande och det var en skön bekräftelse på det hårda arbete vi lagt ner. Vi tror att vi är först med att hitta en bakdörr av detta slag.

Varför lägger Microsemi in en bakdörr?

– Vi tror det är för att de ger dem access till godtycklig enhet om någon situation skulle uppstå. Kanske för teständamål eller för att rädda IP som någon tappat bort, beroende på omständigheterna, säger Christopher Woods.

– Bakdörren ger dem samma rättigheter som en superuser – de kan ta sig förbi alla spärrar som satts upp av dem själva eller andra.

Varför sägs det på Internet att det är Kina som lagt in bakdörren?

– Vi har aldrig sagt att kineserna har lagt in bakdörren, och det står inte så i vår artikel. Det verkar som om folk själva lagt ihop två och två och fått det till fyra, fem, eller sex, beroende på vad deras egen agenda är.

Tror ni att Microsemi är ensamt om att ha odokumenterade bakdörrar i sina chips?

– Nej. Vi tror att de flesta tillverkare av kostsamma chips har någon form av dold funktionalitet, utifall den skulle behövas vid ett senare tillfälle, säger Christopher Woods.

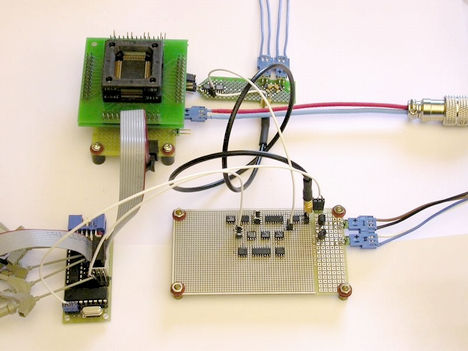

Forskarna använde sin egen patenterade teknik för att knäcka säkerheten i Microsemis kretsar. |

Grundtekniken är inte ny. De mäter variationerna i strömförbrukningen när grindar i kretsen växlar mellan ett och noll – som Sickan i Jönssonligan när han lyssnar med stetoskop efter låskolvarnas klick i kassaskåpet.

Idag används utrustning för tiotusentals dollar för attacker av detta slag medan forskarnas uppställning kostar ett par hundra dollar. Dessutom är den enligt forskarna mycket effektivare – i ett av stegen i knäckningsprocessen säger de sig kunna hitta en nyckel på 0,01 sekunder, där bästa utrustning idag – som dessutom är mycket dyrare – kräver 10 minuter.

– Nu kan man leta efter bakdörrar på ett sätt som inte var möjligt förut. Jag är säker på att folk kommer att börja titta på det här nu, kanske för att plocka ut intellektuell egendom, eller för andra syften, säger Christopher Woods.

Den svenska säkerhetsexperten Joachim Strömbergson har läst forskarnas rapporter men avvaktar med att dra en säker slutsats. Han tycker att de ännu inte tydligt demonstrerat att de kan göra det de hävdar att de kan.

– Men om det som står i rapporten stämmer har de gjort ett imponerande jobb som bör få praktiska följdverkningar.

– De ser ut att ha påvisat en direkt svaghet i autenticeringen. De har visat att de med sin nya metod kan extrahera information ur komplexa, moderna chip inom praktisk tid med små resurser. Och de har hittat en bakdörr i flera olika typer av chip från en leverantör som siktar på säkerhetsmarknaden, säger Joachim Strömbergson.

Han riktar en sträng uppmaning till tillverkaren.

– Jag tycker att Microsemi knappast enkelt kan vifta bort det här, utan behöver förklara för sina kunder över världen vad det är för funktionalitet, varför den finns där och hur kunden ska agera.