| SÅ SKYDDAR DU KONTROLLRUMMET David Lindahl på Försvarets forskningsanstalt tipsar om hur du stoppar dataattacker – och vad du gör när intrånget trots allt är ett faktum. • Acceptera risken mentalt – Det är inte som förr – man kan inte längre lämna dörren olåst, säger David Lindahl. – Man bör börja tänka på antagonistisk säkerhet. Vad kan hända om någon med flit försöker orsaka skada? • Isolera kontrollrummet Det ska inte vara möjligt att fritt koppla upp sig utifrån rakt in i operatörsgränssnittet. – Om leverantören säger att den måste kunna kontakta styrsystemet digitalt, gör då upp om när och hur länge. Och sätt upp och ta bort kopplet när de är färdiga – inga anslutningspunkter ska ligga kvar. • Använd inte ”marshmallowsäkerhet” Sektionera näten internt. – Ekonomidelen ska inte kunna digitalt ta sig in i operatörsstationena, säger David Lindahl. Se till att det finns rutiner för att ta bort behörigheter. Utnyttja macadresser för att bestämma vilka som får köra olika program. Vissa leverantörer kräver tyvärr marshmalllowsäkerhet. – De tillåter inte säkerhetsprogram – inga brandväggar, ingenting. Då får man gilla läget och försöka hitta vägar runt det. • Ha en plan B Om angriparen ändå lyckas ta sig i måste in måste man veta vilka sladdar man ska klippa av och ändå behålla grundläggande drift. Konsekvenserna ska kunna hanteras. Man kanske inte kan säkra upp näten till en nivå som skulle motstå en stuxnetattack. Men man kan förbereda personal och ha rutiner för hur man återtar kontrollen och kommer tillbaka i drift. Metoden fungerar oavsett vilken sorts kris det gäller – inte bara för datorattacker. • Blanda inte hem och jobb Synka inte den privata mobiltelefonen med jobbdatorn. Ta inte med privata usb-minnen. Surfa inte på jobbdatorn. – Människor har svårt att skilja på olika säkerhetsnivåer i sin vardag och sitt jobb. Man är trygg i vardagen i den fysiska världen och har svårt att engagera sig i den virtuella världen. Den syns inte – den verkar inte ge någon anledning att hetsa upp sig, säger David Lindahl. |

– Det är som om systemet hade stått på gatan skyddat av ett hänglås, säger David Lindahl, säkerhetsforskare på FOI (Försvarets forskningsinstitut).

– Det är som om systemet hade stått på gatan skyddat av ett hänglås, säger David Lindahl, säkerhetsforskare på FOI (Försvarets forskningsinstitut).Så enkelt är det att attackera svensk infrastruktur idag.

Händelsen demonstrerar att det finns mycket säkerhetsarbete kvar att göra innan man är uppe på en skyddsnivå som skulle kunna stoppa attacker av typen Stuxnet – virusattacken på Irans atomprogram för ett år sedan – som förbereddes i åratal.

– Stuxnet är eliten – det sätter den högsta ribban för attacker. Men de flesta delar av infrastrukturen idag tål inte ens vanliga hobbyattacker, säger David Lindahl.

I säkerhetskretsar har medvetenheten om sårbarheten hos automationssystem för attacker av typen Stuxnet funnits i ett par decennier.

– För tio år sedan gjorde vi våra första labprojekt för att undersöka om det gick att använda datorprogram som vapen. Det vi kom fram till var ganska likt Stuxnet, men riktat mot lednings- och kommunikationssystem snarare än styrsystem, berättar David Lindahl.

Enligt David Lindahl har Stuxnethändelsen inte förändrat säkerhetsforskningen.

– Det som ändrat sig är mediaintresset. Och så har det börjat talas på politisk nivå, på konferensen Folk och försvar, exempelvis.

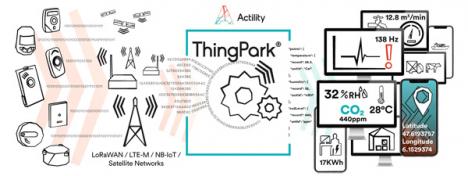

FOI ger en säkerhetskurs i industriella kontrollsystem. Sabotageobjektet är en kraftanläggning av ångmaskiner och uv-lampsdrivna solceller som försörjer en leksaksmodell av ett bostads- och industriområde.

– Vi visar hur en angripare kan jobba. Man får använda standardverktyg för hackers för att kartlägga nätverk och störa PLC:er.

Scadasystem har idag ingen inbyggd säkerhet.

– Styr- och driftsäkerhet är mycket bra. Men säkerhet mot antagonister är inte ens dålig – den saknas i scadasystemen. Tidigare har scadasystem suttit avskilda. Men nu kopplas nät allt oftare ihop, med eller utan brandväggar, och då blir det problem.

I grunden ligger en traditionell rollfördelning: kunden har ansvaret för IT-säkerheten likväl som för att dörren är låst.

Det betyder i praktiken att den som tagit sig fysiskt in i kontrollrummet sedan är fri att trycka på alla knappar han ser. Modellen kallas nedlåtande för marshmallowsäkerhet – under ett hårt skal är insidan mjuk.

Är Sveriges IT-beredskap god?

– Nej, det tycker jag inte. Vi har en generellt sett ganska låg nivå av vaksamhet mot it-hot. Jag är inte säker på att vi är sämre än någon annan. Men vi är inte bättre heller.

– Det finns ingen planerad misstänksamhet i Sverige. Infrastrukturen är inte uppsäkrad mot antagonisthot, säger David Lindahl.

Det nya med IT-attacker är inte att de är någon sorts supervapen utan att de ger möjligheten till sabotage på distans. En man med en hjullastare kan slå ut all järnvägstrafik till och från Stockholm på två timmar.

Men föraren måste vara på plats i hjullastaren. Via Internet är alla människor och organisationer i hela världen potentiella angripare.