Industriroboten deklarerade att det gick att vistas säkert i dess inhägnad, men i själva verket var den aktiv. Det här är ett av flera framgångsrika sabotage säkerhetsforskare lyckades genomföra mot en ABB-robot av typen IRB140.

Industriroboten deklarerade att det gick att vistas säkert i dess inhägnad, men i själva verket var den aktiv. Det här är ett av flera framgångsrika sabotage säkerhetsforskare lyckades genomföra mot en ABB-robot av typen IRB140.

Säkerhetsforskare hittade flera säkerhetshål när de gav sig i kast med att försöka hacka en IRB140, en industrirobot från ABB.

De hittade flera sätt att ta fullständig kontroll över roboten. Och de hittade flera robotar som var åtkomliga för attackerna via Internet.

När roboten väl är komprometterad är det bara fantasin som sätter gränser för hur robotarna kan missbrukas – programmeringen kan ändras, produktionen kan stoppas eller så kan roboten kan skadas genom att instrueras att gå utanför sina ändlägen.

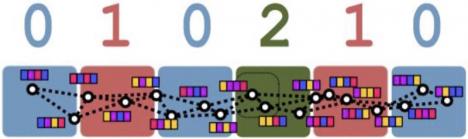

En av de möjligheter forskarna lyfter fram är att subtilt sabotera de tillverkade produkterna, utan att det märks för ögat. Robotarna kan påverkas att sänka precisionen i tillverkningen så att felen inte manifesterar sig förrän produkterna tas i bruk.

De demonstrerar det genom att visa hur deras hack kan sabotera ett enkelt styrprogram för att rita en rak linje med IRB140. Det sker utan att koden i själva styrprogrammet ändras.

Eller så kan man programmera roboten att gå till fysisk attack mot operatörer, efter att först lura in dem i den säkerhetsbur som kraftfulla robotar av detta slag arbetar inom, genom att falskeligen ange att roboten är avstängd.

IRB140 väger 100 kg och kan beväpnas med gripklor, svets eller laser innan den går till attack. Den används för bland annat biltillverkning, matberedning, paketering och medicintillverkning.

Forskarna jobbar på säkerhetsföretaget Trend Micro och Tekniska högskolan i Milano. Deras resultat kommer att publiceras på konferensen IEEE Security & Privacy senare denna månad.

– Vi tittade på en enda tillverkare och hittade läroboksexempel på sårbarheter av mycket enkla slag. Alla våra attacker skulle kunna appliceras även på andra sorters robotar, säger en av forskarna.

ABB-roboten är inget unikt fall. Forskarkollegor har analyserar robotar av andra märken och hittat cybersårbarheter även i dem.

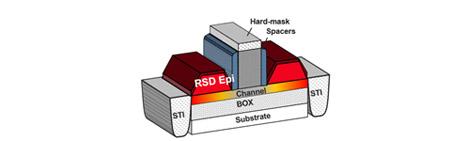

En av intrångsvägarna var att plugga in ett USB-nyckel med programkod som körs när roboten startas om. På så sätt kunde forskarna ladda ett nytt operativsystem i roboten.

Om du befinner dig i samma lokalnät som roboten kommer du åt dess webbgränssnitt där du kan köra icke auktoriserade kommandon. Där finns dels en bugg som släpper in dig, och dels krypteras kommandon enligt en modell som är enkel att knäcka.

Via lokalnätet kan du till och med skriva om robotens firmware varvid hacket blir svårare att upptäcka och mer resistent mot att skrivas över av en programuppdatering.

De här attackerna kräver fysisk åtkomst.

Men möjlighet att ladda in ny kod fanns också via Internet och ftp-servrar kopplade till robotarna. Via verktyget Shodan hittade forskarna 28 industrirobotar med sådana ftp-servrar, inklusive fem ABB-robotar.

De sårbara robotarna fanns i bland annat Sverige, USA, Danmark, Tyskland och Japan.

Forskarna tror att de skulle kunna hitta betydligt fler robotar via Internet om de hackade i två steg, genom att först hacka sig igenom sårbara routrar.

ABB tätade säkerhetshålen efter att ha informerats av forskarna i fjol. Men forskarna tror att många kunder är dålig på att installera uppdateringar – eftersom det kan hindra produktionen – och att hålen därmed kommer att finnas kvar länge på många fabriksgolv även efter att de tätats.

Grundproblemet är enligt forskarna att maskiner kopplas upp på nätet trots att de aldrig konstruerades med detta i åtanke.

Klassisk industriell säkerhet bygger på att den enkla principen att maskiner är fysiskt inlåsta. Innanför porten hålls de öppna för att vara enklare att hantera.

– Samma sak ser vi i kommersiell IoT med vattenkokare, lås och glödlampor. Men här är ju insatserna betydligt högre, säger en av forskarna.

I filmen nedan kan du ser hur ABB-roboten hackas att rita en lätt krokig linje istället för en rak, och utan att det syns i styrprogrammet.

Här kan du läsa en rapport från forskarna (länk).