En hackergrupp som beskrivs som världens mest avancerade har just upptäckts. En av dess unika förmågor är att kunna installera firmware på hårddiskar. Alla tecken tyder på gruppen jobbar för den amerikanska spionorganisationen NSA.

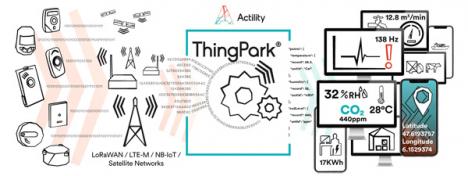

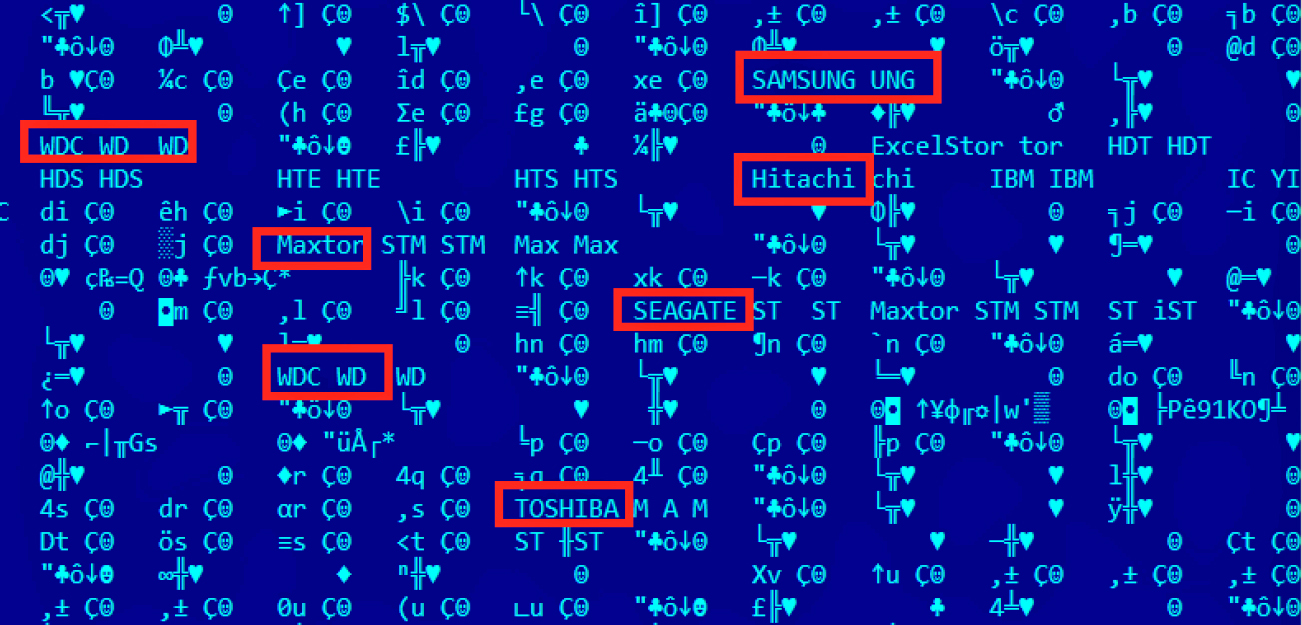

Equation Group har en arsenal av avancerade attackverktyg till sitt förfogande. Bland dem finns något som Kaspersky Labs aldrig sett tidigare: förmågan att installera ny firmware på hårddiskar. Och inte bara på en typ av hårddisk, utan 12 olika kategorier.

Bland de varumärken som nämns finns Maxtor, Samsung, Western Digital, Seagate, IBM, Hitachi, Micron, Toshiba, Corsair, Mushkin, Excelstor och OWC,

En finess med att lägga attackkod i hårddiskens firmware, är att antivirusprogram omöjligen kan komma åt den.

– Modulen är extremt motståndskraftig vilket hjälper den att överleva diskformatering och ominstallation av operativsystemet. När fientlig kod lyckats ta sig in i firmware, kan den återuppväcka sig själv i evighet, säger Costin Raiu, på Kaspersky Lab till Elektroniktidningen.

Equation Group måste enligt Kaspersky ha haft åtkomst till hårddiskarnas källkod för att kunna konstruera attacken, som bland annat använder ickedokumenterade ATA-kommandon.

Toshiba och Samsung har avböjt att kommentera frågor från nyhetsbyrån Reuters. IBM har inte ens svarat på Reuters förfrågan.

Western Digital, Seagate och Micron säger sig inte känna till någonting om denna möjlighet att infektera deras hårddiskars firmware. Western Digital säger att det inte låtit myndigheter läsa sin källkod. De andra två ville inte svara på den frågan.

En före detta spion säger till Reuters att det amerikanska militärhögkvarteret Pentagon kräver att få läsa källkod inför upphandlingar, med motiveringen att det vill granska säkerheten och att NSA kan ha kommit åt hårddiskarnas källkod den vägen.

Den programvara som Equation Group använder har kod gemensam med Stuxnet – USA:s och Israels cybersabotage av Irans urananrikningsanläggning i Natanz. Om man jämför datum och mål för attacker ser det till och med ut som om delar av arsenalen användes i just den attacken.

Två av de nolldagssårbarheter som Stuxnet-attacken utnyttjade, användes innan Stuxnet av Equation Group i andra attacker.

Andra delar av koden har beteckningar gemensamma med verktyg som tidningen Intercept tidigare avslöjat används av NSA.

Att modifiera firmware är bara en av de många färdigheter som Equation Group har. Gruppen har varit aktiv åtminstone sedan år 2001 men har lyckats hålla sig dold ända fram till nu. Kaspersky beskriver den som världens troligen mest avancerade cyberattack-grupp.

– Det verkar vara de som har de roligaste leksakerna, säger Kaspersky Labs till tidningen Ars Technica.

– Ibland har de delat med sig till grupperna bakom Stuxnet och Flame, men det är Equation Group som får använda verktygen först. Equation Group är högsta hönset – de andra får hålla tillgodo med smulor från bordet.

Kaspersky har fortfarande ingen aning om hur stora delar av Equations attackprogram fungerar och vad de kan göra. Klart är att de har attackvägar in i både Windows, Mac OS X och Iphone IOS.

Gruppen sprider sin attackkod på olika sätt. Den infekterar webbplatser och sprider attackkod skriven i Java till noggrant utvalda besökare av webbplatsen. Den infiltrerar annonsnätverk och sprider attackkod till nätverkets klienter. Den infekterar USB-minnen. Den ingriper i postgången och modifierar routrar och byter ut installations-CD medan försändelserna är på väg till mottagaren.

Datorer som på olika sätt attackerats av Equation Group finns i första hand i följande länder: Iran, Ryssland, Pakistan, Afghanistan, Indien, Kina, Syrien och Mali. Infekterade datorer har också hittats i Storbritannien, USA, Tyskland och Frankrike.

I Ryssland har Equation Group attackerat datorer inom sektionerna myndigheter, forskningsinstitut, energi, universitet, försvar, flyg och rymd, telekom och medicin.

Andra sektorer som attackerats är finans, ambassader, muslimska auktoriteter (islamic scholars), media, nanoteknik, kryptoteknik, transport, kärnkraft, olja och gas.

Sammanlagt har Kaspersky Labs identifierad drygt 500 offer för Equation Group. Många av dem är servrar. En del av attackkoden kan avinstallera sig själv och Kaspersky Labs uppskattar att tiotusentals datorer förmodligen någon gång infekterats av attackkod från Equation Group.

Firmware-attacken mot hårddiskar har bara observerats i ett fåtal fall. Och då har Kaspersky bara kunnat konstatera att modulen med attackkoden funnits installerad på den attackerade datorn. Huruvida dessa hårddiskars firmware faktiskt också infekteras, det vet inte Kaspersky – och det är enligt Kaspersky omöjligt att ta reda på.

Equation Group har styrt sina attacker från drygt 100 servrar i bland annat följande länder: USA, Storbritannien, Italien, Tyskland, Nederländerna, Panama, Costa Rica, Malaysia, Colombia och Tjeckien.

Kaspersky Labs lyckades på ett pinsamt enkelt sätt ta över trafiken till några av dessa servrar för att kunna studera attackerna och deras spridning närmare – Equation Group glömde omregistrera 20 domännamn och Kaspersky tog över dem.

NSA har avböjt att kommentera till Reuters och Ars Technica.