Ta kontrollen över industriella styrdatorer och skicka förfalskade rapporter till kontrollrummet om att inget onormalt pågår – det är två av de funktioner som finns i den mystiska programvaran Irongate. Ingen vet var den kommer ifrån, men den tros vara ett experiment snarare än en attack på ett specifikt mål.

I databasen Virustotal, Googles register över misstänkt programkod, ligger det sedan år 2014 flera olika versioner av en programvara som implementerar en attack på ett industriellt styrsystem.

Upptäckten gjordes i fjol av säkerhetsföretaget Fireeye, som nu delar med sig av sin analys. Fireeye hoppas samtidigt att du vill hjälpa till att utröna hur koden fungerar, var den kommer ifrån och vad som är dess syfte.

Programpaketet, kallat Irongate, innehåller samma typ av funktioner som fanns i programpaketet Stuxnet, som USA och Israel använde för att fysiskt sabotera urancentrifuger i Iran i slutet av 00-talet.

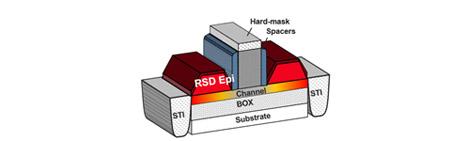

Ett av de unika inslagen i Stuxnet var att det innehöll programkod för scada-plattformar, sådana som används för industriell styrning i kontrollrum och PLC:er. Sådan kod finns också i Irongate. Irongate byter ut styrprogram mot manipulerade varianter. Det som manipuleras är bland annat tryck-och temperaturvärden.

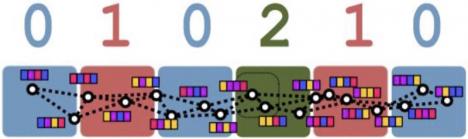

Ett av knepen som används för att maskera attacken är att spela in fem sekunder av normal datatrafik till användargränssnittet, för att sedan spela upp trafiken i repris om och om igen.

Stuxnet var skräddarsytt för att attackera ett specifikt kontrollrum i Natanz. Också Irongate visar tecken på att kunna skräddarsys för ett visst mål. Men Fireeye drar slutsatsen att Irongate bara är ett proof-of-concept eller ett forskningsprojekt, snarare än en verklig attack. Orsaken är att det som attackeras bara är en simulator.

Både Stuxnet och Irongate attackerade styrsystem från Siemens. Men i Irongates fall handlar det om styrning av Siemens simulatormiljö PLCSIM som används för att testa programvara innan den rullas ut skarpt. Enligt Siemens, som citeras av Fireeye, kan Irongate i sin nuvarande form inte användas för att attackera skarpa Siemens-system.

Fireeye har hittat flera olika versioner av Irongate i databasen Virustotal. Den äldsta uppladdningen är från år 2014. Inga virusprogram hade flaggat för dem. Den äldsta dateringen inuti Irongate är från 2012.

Irongate har en finurlig försvarsmekanism: den kan ta reda på om den körs på riktigt eller i en virtuell maskin eller en sandlåda. Att Irongate körs i en sandlåda skulle tyda på att Irongate är utsatt för en säkerhetsanalys och Irongate stänger då av sig.

Det här tricket kunde inte Stuxnet. Fireeye tycker ändå inte att Irongate känns lika sofistikerad som Stuxnet och Fireeye tror inte att Irongate byggts av en aktör med resurser i nivå med en nationalstat.

Fireeye hoppas att du ska hjälpa till och analysera syftet med Irongate och dess fulla funktion.

– Vi saknar fortfarande vissa nyckelkunskaper: var körs attackkoden? Vilken process gör att systemet sparkas igång? säger Robert Caldwell på Fireeye till sajten Motherboard.

Fireeye vet inte hur det är tänkt att Irongate ska smyga sig till målsystemet för att installera sig där, eller hur programmet ska startas när det väl installerat – det tycks kräva ett manuellt steg.

Här är Fireeyes rapport om Irongate (länk).