I fredags tvångsrekryterades en stor mängd IoT-system till att utföra en överbelastningsattack mot Internets infrastruktur. Elektroniktidningen förklarar vad som hände och varför det kommer att hända igen.

I fredags tvångsrekryterades en stor mängd IoT-system till att utföra en överbelastningsattack mot Internets infrastruktur. Elektroniktidningen förklarar vad som hände och varför det kommer att hända igen.

|

DETTA ÄR MIRAI Programmet Mirai bryter sig in i nätverkskameror, DVR-spelare och andra IoT-prylar, och installerar programvara som utför överbelastningsattacker dirigerade över Internet. De infekterade IoT-systemen bildar en tvångsrekryterad armé, kallad ett ”botnet”. Mirai har en lista på 62 fabriksinställda användarnamn och lösenord som det testar i tur och ordning för att logga in på olika IP-adresser. Xiongmaikameror använder ”xc3511” och Axiskameror använder ”pass”. Adresserna som genomsöks efter sårbara IoT-system är slumpmässigt utvalda, med några undantag, Mirai undviker bland annat att peta på IP-adresser som tillhör USA:s försvar. Det infekterade systemet söker i sin tur efter nya adresser att infektera vilket betyder att spridningen växer exponentiellt. När den infekterade prylen startas om försvinner Mirai, men den blir just nu ofta snabbt infekterad igen, om inte lösenordet ändras. När Mirai loggat in i en lämplig pryl, installerar det ett program som tar emot fjärrkommandon. Ett av kommandona överlastar DNS-servrar, som i fredags. Ett annat överlastar Minecraft-servrar. Paketen som skickas får en falsk avsändaradress. Dyn noterade att attacken härstammade från tiomiljontals IP-adresser men antalt angrinpande system tros bara vara kring 50000. Att överbelasta DNS-servrar har stor effekt eftersom andra servrar behöver dem och en sådan attack alltså inte bara drabbar DNS-servrarna i sig utan också alla sajter som använder dem. Ett knep som Mirai använder för att maximera sin egen fitness är att radera vissa andra sabotageprogram som eventuellt är installerade på samma maskin. |

Attacken i fredags kom inte som en överraskning för Elektroniktidningens läsare. Vi varnade för den i början av månaden. (Läs: Varning för överbelastningsattacker från IoT-prylar)

Bakgrunden är att ett lättanvänt sabotageprogram kallat Mirai släppts fritt på nätet. Vem som helst kan använda programmet och iscensätta överbelastningsattacker av det slag vi såg i fredags.

Vem som helst kan dessutom vidareutveckla Mirai eftersom källkoden i programspråken C och Go finns fritt tillgänglig.

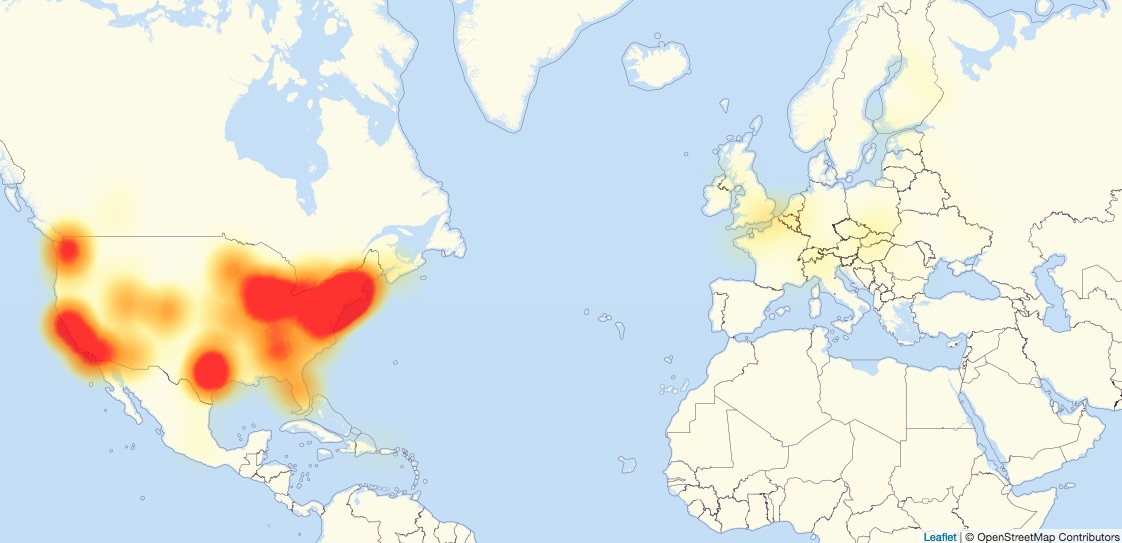

Uppskattningsvis kring 50 000 IoT-system började i fredags samtidigt ställa frågor till DNS-servrar hos det amerikanska nätföretaget Dyn. Servrarna orkade därmed inte ta hand om sitt riktiga jobb vilket är att visa vägen till bland annat Twitter, Netflix och Paypal. Därmed blev dessa webbplatser, minst 68 stycken, onåbara över webben.

De som utförde cyberattacken var IoT-system, bland annat nätverkskameror, routrar och DVR-spelare.

Det var mycket enkelt för sabotageprogrammet Mirai att rekrytera dem till jobbet. De har nämligen ingen säkerhet alls. De ligger direkt uppkopplade mot Internet utan brandvägg och de använder fabriksinställda lösenord som är allmänt kända.

En av de klassiska motiveringarna för att tillverka system på det viset, är att tillverkaren enkelt ska kunna ge support, exempelvis till köpare som glömt sina lösenord.

Att skydda sitt IoT-system mot Mirai är i princip trivialt: ändra lösenordet.

Att det inte sker beror för det första på att IoT-systemen i sig själva inte drabbas av intrången. En stor del av ägarna till dessa system känner förmodligen inte ens till fredagens attack eftersom den inte störde deras egen drift.

Prylarna infekteras eftersom de har inbyggda datorer som kör standardoperativsystem som Linux, och därför kan användas som verktyg. Om angriparen som kör verktyget är måttligt varsam, störs inte driften alls.

Ett annat problem är att det fabriksinställda lösenordet ibland inte går att ändra via det webbgränssnitt som IoT-systemet exponerar mot användaren. Detta gäller bland annat för kameraplattformar från kinesiska Xiongmai, som i media utsetts till syndabock för fredagsattacken.

Xiongmai har tillsammans med ett annat kineiskt företag, Dahua, har stora marknadsandelar för nätkameror, och kan därför antas ansvara för en stor del av de prylar som utförde attacken.

Historien började den 20 september då IT-säkerhetsexperten Brian Krebs utsattes för en rekordstor ddos-attack från IoT-system organiserade av Mirai. Den 23 september slogs rekordet i en attack mot den franska webbhostoperatören OVH som tidvis fick värja sig mot en trafikvolym på 1,5 terabit/s.

Den 30 september publicerades källkoden till Mirai på Internet av aliaset Anna-senpai. Elektroniktidningen varnade den 4 oktober för vilka konsekvenser detta kunde få.

Den 10 oktober gav den svenska myndigheten MSB detaljer om hur Mirai fungerar och tipsade ägare av infekterade system om hur de kunde skydda sig (länk).

I fredags, den 21 oktober, använde någon Mirai till att attackera Dyns DNS-servrar. Eventuellt kan även andra verktyg ha använts, men i volym dominerades attacken av IP-adresser som tidigare varit infekterade av Mirai.

Mjukvaran som fjärrstyrde attacken tros vara en uppdaterad version av den som som användes i attackerna i september.

Orsaken till fredagens attack – i Wikipedia har den gått till historien som ”October 2016 Dyn cyberattack” – är ännu inte allmänt känd.

Den var troligen bara den första i rad Mirai-attacker av angripare som var och en kommer att ha sina egna motiv. Bland de som nämnts hittills finns utpressning, att maskera eller stödja andra attacker, att straffa USA för att Julian Assange tillfälligt stängdes ute från Internet, att sabotera valet i USA, att forska om nätets sårbarhet.

Den teori som har störst trovärdighet på säkerhetsföretaget Flashpoint var att det var ett busstreck utfört av medlemmar av forumet hackforums.net där bland annat Anna-senpai, som publicerade Mirai, är registrerad.

Dyn utsattes under dagen för tre attacker. Den första avvärjdes på två timmar, den andra på en timme, och den tredje direkt, allt enligt Dyn. Detta demonstrerar att det går att försvara sig mot dagens version av Mirai.