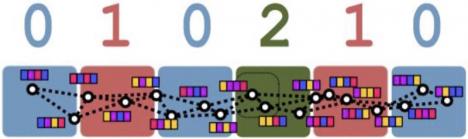

| TEKNIK: SÅ FUNKAR BASHBUGGEN Program som ger värden till Bash:s så kallade miljövariabler, baserade på indata utifrån, är teoretiskt känsliga för attacken. När en miljövariabel tilldelas ett värde av en viss typ (en funktionsdefinition) gör buggen att eventuell text som följer efter det egentliga värdet tolkas som ett kommando och exekveras med full åtkomst till datorn. Ett sätt att utnyttja buggen är att logga in i Bash med hjälp av programmet ssh och bifoga förgiftad kod av ovanstående slag. Om ssh är konfigurerad på ett visst sätt lagras den bifogade koden i en miljövariabel – och därmed exekveras den fientliga koden. Alla situationer där inmatade data på olika vägar kan sippra ner till Bash är riskfyllda. Problemet finns exempelvis i webbservrar. Dels för att de ibland delegerar arbetsuppgifter till Bash och dels för att de sätter värden på miljövariabler utifrån de uppgifter som de får från webbklienter. Vi kommer att få läsa mer om Bashbuggen under de kommande månaderna allteftersom säkerhetsforskarna hittar nya sätt att infektera datorer via den. |

Buggen kallas Shellshock eller kort och gott Bashbuggen.

De första lagningarna av buggen visade sig vara otillräckliga – så om du installerade dem och tror att du är klar, så har du fel. Håll utkik efter nya programfixar!

Buggen sägs redan ha utnyttjats för att bygga upp ett så kallat botnet av kapade servrar som i sin tur används för att kapa fler servrar. Detta botnet kallas Wopbot och söker datorer att kapa på bland annat den amerikanska militärens adresser och i företaget Akamais internet-cache-servrar.

Tidningen Threatpost har talat med experter som anser att utsattheten för Bashbuggen är extra stor för inbyggda system i allmänhet och industriella styrsystem (Scada och ICS) i synnerhet.

ICS-system är ofta enkla huvudlösa unixsystem som gärna använder bash för att skicka kommandon till maskiner både manuellt och automatiskt.

– Många industriella komponenter använder Linux och Bash på ett sätt som kan utnyttjas för angrepp, säger K. Reid Wightman på Digital Bond Labs till tidningen Threatpost

Det gäller bland annat switchar, industriella styrsystem och fjärrterminaler.

K. Reid Wightman räknar upp fyra konkreta produktgrupper som han anser är potentiellt hotade: Ethernetväxlar från RuggedComs och EtherTraks, PLC;er från Wago och terminaler från Schweitzer Engineering.

De styr kritiska system och är dessutom ofta svåra att mjukvaruuppdatera.

– Det finns apparater som inte ens är konstruerade för att kunna uppgraderas.

– ICS-utrustning som tillverkas än i dag saknar funktioner för att uppgradera systemmjukvaran. Annan utrustning har man slutat uppgradera eftersom deras servicegarantier löpt ut.

De system som ändå kan uppgraderas vill man ofta inte störa eftersom det stjäl driftstid. Uppdateringar kanske sker en gång per år enligt ett schema. Eller ännu mer sällan.

Den svenska myndigheten MSB (Myndigheten för samhällsskydd och beredskap) håller koll på Shellshock:

• En allvarlig sårbarhet har upptäckts i Unix-skalet bash.

• Många servrar är sårbara för ”Shell Shock”

• Det är dags för Linux-adminstratörer att uppdatera bash

KÄLLOR:

• Läs mer i Threatposts artikel

• Wikipedia har ett bra uppslagsord på Shellshock