Under de senaste fyra åren har KTH-professorn Elena Dubrova besegrat den ena kryptotekniken efter den andra med hjälp av maskininlärning. Snart ska hon byta hatt och börja ta fram motåtgärder. Hon hoppas kunna använda samma verktyg, maskininlärning.

Under de senaste fyra åren har KTH-professorn Elena Dubrova besegrat den ena kryptotekniken efter den andra med hjälp av maskininlärning. Snart ska hon byta hatt och börja ta fram motåtgärder. Hon hoppas kunna använda samma verktyg, maskininlärning.

Elena Dubrovas publiceringslista för de senaste åren är kuslig läsning.

Det är i det närmaste en hit-list på kryptoprotokoll. Hennes forskargrupp har gått bärsärk från till det ena till det andra och knäckt dem ett efter ett.

Saber, Snow, Acorn, Trivium – det låter som namn på superhjältar. Och det är verkligen inga duvungar. Bland dem finns kryptoteknik som används skarpt i mobilnätet eller kandiderar till att bli postkvantumteknik, alltså protokoll som skapats för att till och med kunna överleva kvantdatorangrepp.

Men Elena Dubrova och hennes forskargrupp hittar deras akilleshäl.

Det är inte algoritmerna i sig hon angriper utan den fysiska hårdvaran som kör dem. Hon behöver ha fysisk åtkomst till hårdvaran. Trådlöst kan räcka.

Artikeln är tidigare publicerad i magasinet Elektroniktidningen. Artikeln är tidigare publicerad i magasinet Elektroniktidningen.Prenumerera kostnadsfritt! |

Under programkörning förvandlas matematiska algoritmer till fysik: energi förbrukas, radiostrålning alstras och tid förflyter. Sådant går att mäta. Det kallas för att utnyttja ”sidokanaler”. De läcker information på ett sätt som inte syns i en analys av algoritmen i sig.

Poängen är att det finns samband – även om de kan vara subtila – mellan de fysiska mätvärdena och de datavärden som strömmar genom hårdvaran när den kör algoritmen. Genom att hitta sambanden kan kryptot knäckas.

Ett knep som används ibland är att störa hårdvaran genom att manipulera temperatur, spänning eller klockpuls, eller utsätta den för starkt ljus, laser, joniserande strålning eller elektromagnetisk interferens. Då kan mellanvärden ändras på ett sådant sätt att utdata blir fel på ett sätt som kan avslöja hemligheter.

Ett enkelt exempel är att om ett meddelande ska krypteras genom att moduleras med brus, kommer det tvärtom ut i klartext om bruset plattas ut till en ström av nollor.

Elena Dubrova har bland annat plottat strömförbrukning, plattat ut ickelinjäriteter och injicerat fel i uppslagstabeller. Om tabellerna är avlyssningsskyddade har hon gett sig på signalvägarna istället.

Fysiska attacker är inget nytt fenomen i sig. Och det finns både hårdvara och algoritmer som utformats för att skydda mot dem. Det finns exempelvis kryptokretsar som slumpmässigt utför extrainstruktioner för att sopa igen spåren av deras verkliga operationer.

Men inte heller den typen av skydd stoppar alltid Elena Dubrovas grupp. I fjol bröt de sig in i en så kallad fysiskt icke-klonbar funktion som hade skydd mot fysiska intrångsförsök.

Hennes vapen är maskininlärning (ML). Det är den ”kryptonit” som Elena Dubrova använder för att besegra superkryptona.

Existerande skydd mot fysiska angrepp har stora problem med ML-attacker.

– Traditionella skydd mot power-analys fungerar inte mot deep learning.

Hon var bland de första i forskarvärlden att upptäcka att de djupa artificiella neuronnät som tolkar bilder också kan lära sig att tolka kurvor som visar strömförbrukning och elektromagnetisk strålning.

Hon spelar in mätdata från sidokanalerna på samma typ av hårdvara som hon vill attackera. Data används för att träna ett neuronnät tills det kan koppla mönster i signalerna till värden som bearbetas i hårdvaran.

Elena Dubrova har demonstrerat att attacker av det här slaget inte bara är teoretiska utan faktiskt praktiskt genomförbara.

För att knäcka kryptonyckeln för ett USIM-kort behöver hon bara analysera fyra strömförbrukningskurvor i snitt, att jämföra med snarare 4000 i traditionella strömförbrukningsattacker. Och attacken kan genomföras med en budget på bara 10 000 kronor.

|

|

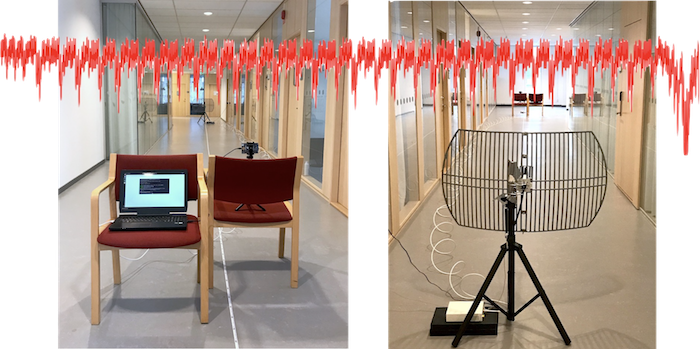

Elena Dubrova har en praktiskt genomförbar teknik som till låg kostnad knäcker Bluetooth-kryptering. Radiosignalen avlyssnas och AI hittar mönster som avslöjar innehållet. |

Ett annat exempel är att hon kan knäcka AES-krypterad Bluetooth på femton meters håll från cirka 300 signaler som representerar olika krypteringar.

Endast en mätning per kryptering behöver hon.

– En annan grupp krävde minst 500 mätningar för var och en av 5000 olika krypteringar. Att upprepa samma kryptering flera gånger skulle dock inte fungera i verkliga livet.

– Vi var först i världen att klara det med en enda mätning. Orsaken till att vi klarar det är att vi använder deep learning.

Är cyberattacker med hjälp av maskininlärning något som redan används?

Elena Dubrova kan inte ge exempel.

– Jag vet helt enkelt inte. Det skulle de nog inte berätta för mig – det är av utmaningarna med det här området.

Samtidigt konstaterar hon att hennes egna studenter efter en kurs lär sig göra framgångsrika attacker med mycket enkla medel. Vad kan då inte resursstarka organisationer göra?

– Om någon sagt till mig tidigare att jag på ett repeterbart sätt skulle kunna skilja mellan 256 bytevärden från en strömkurva av det här slaget – då skulle jag nog bara ha skrattat. Men nu vet jag!

Efter att ha knäckt krypton med hjälp av maskininlärning i fyra år tycker hon att hon snart känner fienden tillräckligt väl för att våga sig på att arbeta fram försvarsmetoder.

– Vi har lärt oss vad skurkarna kan göra och vad det finns för gränser.

Motmedel ska tas fram tillsammans med Ericsson i ett Vinnovafinansierat projekt som startade i somras och pågår till 2023.

Det vackra är att skyddet mot maskininlärningsattacker kan visa sig vara – maskininlärning det också – att ont kan med ont fördrivas

– Vi tror att endast AI kan stoppa AI, säger hennes ansökan till Vinnova.

Vinnovaprojektet ska undersöka algoritmer som körs i programmerbar logik (FPGA:er) och se hur de kan skyddas dels mot kodknäckare och dels mot pirater som försöker avläsa parametrarna i en neuronnätsmodell som körs i FPGA:n.

Det förra är ett akut problem idag och det senare är ett växande problem i och med den ökande användningen av AI-algoritmer.

FPGA:er har blivit en populär plattform för databehandling, inklusive kryptering. De körs allt oftare i molntjänster där ju operatören fysiskt kommer åt dem. Kan du lita på att din molnoperatör inte försöker hacka dem?

Det kanske du inte kan. Så projektet ska försöka hitta fungerande motmedel mot det.

Projektet ska analysera sårbarheten hos befintliga FPGA-implementerade krypton och ta fram skydd.

En av idéerna till ett försvar är skapa olika implementeringar av kryptoalgoritmen och därmed ge dem olika fingeravtryck i sina sidokanaler.

En annan idé Elena Dubrova är sugen på att undersöka är att använda så kallad Adversarial Learning för att förvränga den information som läcker ut i sidokanalerna.

– Adversarial Learning kan användas för att sabotera maskininlärning – kanske kan det också användas för att stoppa ML-baserade attacker?

Genom att på subtila sätt manipulera vägskyltar har forskare lyckats lura maskininlärning att se en annan skylt än den som faktiskt finns där.

Så här förklarar Elena Dubrova.

– Det räcker inte med att addera brus – för det kan filtreras ut genom att göra fler mätningar. Det måste vara ”algoritmiskt” brus – som ur angriparens perspektiv ser ut att vara relaterat till hemligheten.

Vinnovaprojektet inleds inte redan från start med att skapa motåtgärder.

– Vi vet fortfarande inte tillräckligt mycket om attacker. Det farligaste du kan göra är att konstruera motåtgärder innan du förstår attackens natur. I värsta fall skapar du en motåtgärd som gör det enklare för en annan typ av attack.

– Du kanske skyddar mot en power-attack, men gör en fault-attack tio gånger enklare,

Elena Dubrova ger ett exempel. Någon ville använda ett skydd mot slumpmässiga fel – en teknik för robusthet – för att skydda mot injicerade fel. Men det ha skulle dubblerat strömförbrukningen och förenklat analysen av strömförbrukning.

Vinnovaprojektet ska resultera i implementeringar av en prototyp för försvar mot någon form av angrepp som projektpartnern Ericsson kommer att föreslå. Ytterligare ett par partners kan vara på gång.

Projektet ska också resultera i handfast vägledning kring nya sätt att programmera FPGA:er som tar förebyggande hänsyn till att de måste skyddas mot fysiska attacker.

All mjukvara, träningsdata och alla neuronnätsmodeller från projektet kommer att publiceras som öppen källkod.

Vassast på hårdvaraElena Dubrova är KTH:s högst rankade forskare inom datorhårdvara och arkitektur baserat på antalet citeringar under karriären. Globalt ligger hon bland de två procenten högst rankade.

De senaste åren har hennes forskning varit fokuserad på hårdvarusäkerhet och hon har introducerat ämnet i grundutbildningen. En existerande forskningspartner är MSB, Myndigheten för samhällsskydd och beredskap. |