Programmet Brickerbot loggar in i oskyddade routrar, mediaspelare och andra IoT-system, för att därefter göra dem obrukbara. Flera applåderar attacken som självförsvar mot prylar som annars kunde ha kapats och använts för attacker.

Programmet Brickerbot loggar in i oskyddade routrar, mediaspelare och andra IoT-system, för att därefter göra dem obrukbara. Flera applåderar attacken som självförsvar mot prylar som annars kunde ha kapats och använts för attacker.

Både de som kritiserar och applåderar Brickerbot tror sig förstå syftet med programmet. När apparaterna är utslagna kan de inte rekryteras av annan programvara och luras att delta i attacker mot Internet.

– Det är någon som vill städa upp i röran och inte skyr några medel, kommenterar en säkerhetsexpert till sajten Bleeping computer.

Mirai och andra bottnät bryter sig in i oskyddade IoT-prylar på samma sätt som Brickerbot. Men Mirais attack drabbar inte apparaten i sig, som kan fortsätta arbeta som vanligt. Däremot luras den att utföra attacker på andra uppkopplade system. Brickerbot går tvärtom till attack mot apparaten den infekterat.

Attacken kallas för en Pdos (Permanent denial of service). Den oskyddade apparaten blir ”bricked”, lika användbar som en tegelsten, därav namnet ”Brickerbot”.

Det är cybersäkerhetsföretaget Radware som upptäckt Brickerbot i sina honungsfällor, som är servrar som med flit låter sig infekteras för undersöka vilka aktuella hot som är aktiva på Internet.

Attackerna har pågått kontinuerligt sedan den första Brickerbotattacken registrerades den 20 mars. Under fyra dagar detekterade honungsfällan 1895 Brickebot-attacker.

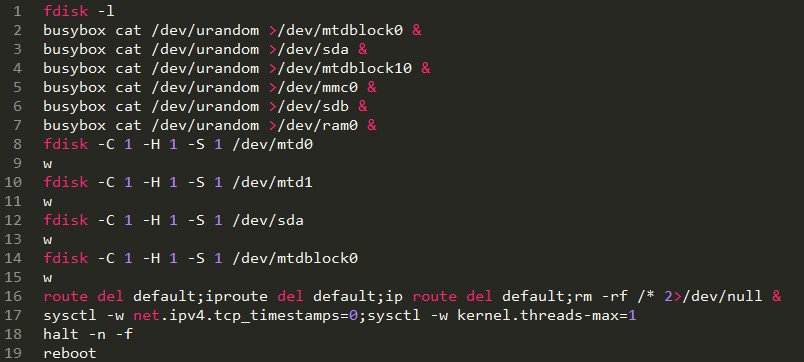

Brickerbot finns i två versioner. De skriver över hårddisken med slumpmässiga data, sänker prestanda på internetförbindelse och cpu, och överlastar datorn med jobb. Till sist gör de en omstart in i den saboterade hårddisken.

Apparater med standardlösenord slutar fungera några sekunder efter en attack. De behöver ominstallera operativsystemet för att fungera igen.

Det som angrips är IoT-system som kör Linuxplattformen BusyBox. Brickerbot tar sig in via protokollet telnet.

Busybox är ett Linuxekvivalent operativsystem som är populärt i inbyggda system eftersom det är kompakt. Det finns bland annat i gateways, routrar, brandväggar, mediaspelare och nätverksdiskar.

Attackerna kommer dels från IP-adresser som ser ut att tillhöra infekterade nätverksenheter från företaget Ubiquiti och dels från ändnoder i anonymitetstjänsten Tor.

– En attack av detta slag är mycket enkel att genomföra. Jag tror att det här bara är början. Jag vill inte säga att den är omoralisk, men det finns mindre destruktiva metoder att åstadkomma samma mål, säger en annan säkerhetsexpert.

I oktober 2015 skapades ett liknande iniativ, men mer sofistikerat. Programmet Linux.wifatch tog över routrar, men kopplade inte ner dem, utan omkonfigurerade dem till att bli säkrare.