Placera det värdefullaste bakom flera murar och se till att det finns mekanismer för att upptäcka inkräktare. Det är rådet från Robert Lagerström, medgrundare till säkerhetsföretaget Foreseeti. Han anser att du alltid ska ta för givet att det är möjligt att ta sig in i ditt system.

Placera det värdefullaste bakom flera murar och se till att det finns mekanismer för att upptäcka inkräktare. Det är rådet från Robert Lagerström, medgrundare till säkerhetsföretaget Foreseeti. Han anser att du alltid ska ta för givet att det är möjligt att ta sig in i ditt system.

För ett år sedan drabbades teknikhandelsbolaget Addtech av en attack som tog en stor del av IT-systemen som gisslan. Kostnaden för att återställa systemen landade på 150 miljoner kronor.

I somras utsattes en underleverantör till det amerikanska kärnvapenprogrammet för en attack. I augusti tvingades det israeliska foundryt Tower Semiconductor att stänga ner delar av verksamheten efter en annan attack.

– Varför händer det om och om igen? Vi vet ju egentligen vad vi ska göra med säkerheten! säger Robert Lagerström, docent i IT-säkerhet på KTH och medgrundare till företaget Foreseeti.

Han svarar själv.

– En viktig aspekt är komplexiteten. Även den allra enklaste mjukvaran som är uppkopplad är väldigt komplex.

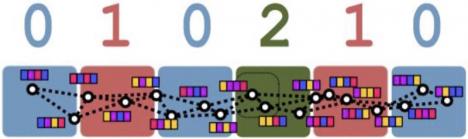

Som exempel tar han Google Chrome, en webbläsare som innehåller över 60 000 källfiler. Nästan alla filer har ett beroende till en annan fil och nästan hälften av filerna är beroende av varandra om man går iväg mer än ett steg.

– Om man då ändrar i fil A är risken stor att man måste ändra i fil B och C också.

– Om man då ändrar i fil A är risken stor att man måste ändra i fil B och C också.

Men den som jobbar i en fil känner inte nödvändigtvis till vilka andra filer som påverkas vilket leder till att det uppstår säkerhetshål. I Chrome finns det runt 2 000 kända sårbarheter som ligger ute på nätet och som kan användas för attacker om webbläsaren inte är uppdaterad.

Chrome är bara ett exempel. Ett medelstort företag kan ha tusentals mjukvaror för olika arbetsuppgifter som dessutom sitter ihop i ett spagettiliknande nät för att kunna utbyta data. Många av programmen är inte tänkta att vara uppkopplade men blir det indirekt via andra program som de utbyter data med.

– Det är superkomplext att göra förändringar och ha koll på allting. En hacker behöver bara hitta en punkt. Du måste ha koll på allt.

Försvaret är till att börja med att det ska vara svårt att ta sig in. Nästa steg är att göra det svårt för någon att ta sig runt i systemen. Dessutom ska det finnas sätt att upptäcka inkräktare. Vidare ska man tänka på vad som är mest skyddsvärt, och sätta upp olika skal så att man får mer tid på sig att upptäcka och kasta ut en inkräktare.

– Och samarbeta!

Kan de bittra rivalerna Volvo och Scania vara med i samma säkerhetsprojekt så kan du. Ett annat samarbete finns inom fastighetsbranschen – som ser allt fler av sina system kopplas upp.

– Vi gjorde ett ganska enkelt experiment där vi satte upp honungsfällor som såg ut som industriella system. Vi ville lura hackare att det fanns ett system för att sedan se vad de gjorde, säger Robert Lagerström.

På fem dagar hade tusentals bottar tagit sig in.

Det vi kallar hackare är normalt inte människor utan programvara – bottar – som ligger och letar efter öppna IP-adresser.

För att öka säkerheten testade forskarna att addera en inloggning med ett lösenord som bara fick bli fel två gånger. För att ytterligare öka svårighetsgraden måste dessutom inloggningen ske från Sverige.

– Jättemånga attacker stoppades. Men det som är mest intressant är att förvånansvärt många attacker ändå lyckades. Och det är det man ska ta med sig, att även om man har ett bra skydd finns risken att någon tar sig in.

En annan sårbarhet är användarna. De kan bli lurade av ett mail att klicka på en bilaga eller länk som installerar ett virus, så kallad phishing. Den här typen av attacker blir allt mer sofistikerade.

Den som verkligen vill ta sig in i ett system kan hitta mycket personlig information på exempelvis sociala medier för att därmed kunna göra meddelandena ännu mer trovärdiga.

– Vi tog ett antal hemsidor från Adlibris, Swedbank, Elgiganten och några andra, och så satte vi upp ett antal spoofade sidor där vi försökte vara så lika som möjligt, men med något litet fel.

Deltagarna fick titta på sidorna i sina mobiler och sedan gissa om de var äkta eller fejkade.

– Trots att de visste att det fanns fejksidor blev det många fel. Det är ett tydligt tecken på att de kan komma att bli lurade.

Det finns visserligen tekniska system som kan stoppa den här typen av attacker men lika viktigt är att användarna vet vad de ska göra om de misstänker att de gjort något dumt.

– Du ska ringa IT-supporten direkt så att de kan isolera viruset, säger Robert Lagerström.

En del organisationer testar sin personal genom att skicka ut falska mail, för att höja medvetandegraden om problemet.

Ett annat sätt är att lära sig mer, är att gå den kurs i etisk hackning som KTH ger.

– Den har gått från 20 till 300 deltagare. Det kommer personer från industrin, försvaret – alla vill gå den.

Studenterna får bland annat se sårbarheter i olika system och lära sig vad man ska tänka på när man utvecklar system.

– Många av våra studenter, även de som inte har någon erfarenhet, blir besvikna på hur lätt det kan vara.

Ett exempel han nämner är en robotsugare som säljs med argumentet att den också är en säkerhetsprodukt eftersom den har en inbyggd kamera. Här hittade studenterna två sårbarheter som gjorde det möjligt att ta kontroll över den.

– Ge bort den i present så blir den ett perfekt sätt att spionera på!

Artikeln är tidigare publicerad i magasinet Elektroniktidningen. Artikeln är tidigare publicerad i magasinet Elektroniktidningen.Prenumerera kostnadsfritt! |

Etisk hackning innebär att de säkerhetshål som hittas först rapporteras till tillverkarna så att de ska få tid på sig att täppa igen dem innan de hamnar i någon av de databaser som listar säkerhetshål.

Fler exempel på produkter som studenterna hackat finns i artikeln nedan.

– Tänk på säkerheten redan från början. Det är lätt att ha en idé man testar och sedan kör man på, eftersom det är bråttom att komma ut på marknaden. Har man med sig det från början blir det bättre och billigare.

Några handfasta säkerhetsrådKryptera kommunikationen, ha ett starkt lösenord och se till så att mjukvaran uppdateras innan produkten börjar användas! Åtgärderna kan tyckas självklara men trots det finns många produkter som inte ens uppfyller grundläggande säkerhetskrav.

– Om man tänker på IoT-produkter för konsumenter finns en del lågt hängande frukter som folk verkar missa, säger Robert Lagerström. Som första exempel på hur man inte ska göra tar han en uppkopplad robotdammsugare med övervakningskamera. – Delar av kommunikationen mellan dammsugare och router och router och mobiltelefon var öppen http-trafik. När du loggar in skickas användarnamn och lösenord öppet så att vem som helst kan läsa. Det går bara att spekulera i varför säkerhetsluckan fanns, särskilt som större delen av kommunikationen skedde med https. Kanske använde utvecklarna den enklare http i ett tidigt skede när de ville testa grundläggande funktioner, sedan levde det kvar. – Ingen har gått tillbaka och kollat koden. Två andra exempel är uppkopplade donglar som man kan plugga in i OBD-porten i bilen. Porten ger verkstaden tillgång till felmeddelanden men beroende på fabrikat och modell kan den också ge tillgång till en rad system och funktioner i fordonet. Porten är inte tänkt att kopplas upp och saknar därför skydd mot intrång. En av de donglar som undersöktes på KTH hade ett fast lösenord som inte gick att ändra, dessutom var det ”1234”. – Det är helt bisarrt att man inte kan byta och att man valt ett så kort och enkelt lösenord! En annan dongel hade ett lösenord som var hela 16 tecken långt och såg extremt komplicerat ut. – Då är risken att man som användare tänker att ”oj, vilket säkert lösenord, det behåller jag i stället för att byta till Jaghar3prickigahundar!”. Problemet var bara att lösenordet inte var helt slumpmässigt, de åtta sista tecknen var identiskt med användar-ID. Och det skickas ut i klartext för att identifiera dongeln. – Det var bara åtta tecken kvar och det knäcker en dator på någon sekund med rätt förutsättningar, säger Robert Lagerström. Ett tredje problem är att många produkter ligger och väntar på lagret innan de köps av en kund. Under den tiden kan det upptäckas säkerhetshål som tillverkaren fixar men som också går att hitta i någon av de databaser som samlar på säkerhetsbrister. När scootern till slut packas upp är det roligare att testa den än att fundera på om den har den senaste versionen av mjukvaran. Här skulle man kunna tänka sig att tvinga användaren att uppdatera mjukvaran innan produkten kan börja användas för första gången men det tillvägagångssättet är mycket ovanligt idag. – Det man måste göra är att ha en vettig säkerhetsrutin för att granska koden när man utvecklar. Det kan vara en enkel checklista som man låter någon internt eller externt granska, och det behöver inte blir allt för kostsamt. – Hade man haft den här rutinen på företaget som utvecklade dammsugaren hade man nog upptäckt http och det hade varit enkelt att fixa det. Särskilt nystartade IoT-företag är i riskzonen eftersom de fokuserar på en uppgift eller problem som de ska lösa, och lätt glömmer säkerheten trots att produkten ska kopplas upp mot nätet. Plus att även en till synes enkel IoT-nod har en mjukvara som är komplex och därmed svår att överblicka. – De som utbildar sig till kodare får lära sig att lägga jättemycket tid på testning. Men det som man inte riktigt fått in i utbildningarna är att få in säkerhetstestning tidigt i utvecklingen. Problemet är så pass stort att EU engagerat sig för att ta fram standarder som ska garantera att produkterna är cybersäkra. Hur de ska se ut och när de kan komma är oklart. – Det har diskuterats att införa någon typ av märkning liknande CE-märkningen, säger Robert Lagerström. |